Repository ini adalah gambaran tentang apa yang perlu Anda pelajari dalam penetration testing dan kumpulan alat-alat hacking, sumber daya, dan referensi untuk berlatih ethical hacking. Sebagian besar alat-alat ini kompatibel dengan UNIX, gratis, dan open source.

Proyek ini telah diarsipkan. Konten mungkin sudah tidak terbaru. Saya dan beberapa teman sedang mengerjakan proyek baru yang akan menggantikan keseluruhan repositori ini. Tujuannya tetap sama: menyediakan sumber daya tentang keamanan informasi profesional bagi pemula, dengan fokus lengkap pada pelatihan, sertifikasi, dan persyaratan pekerjaan. Kami tidak berharap proyek baru ini akan selesai sebelum Q1 2023.

- Jika Anda baru dalam keamanan informasi, lupakan segala hal yang Anda ketahui tentang hacking.

- Jangan mulai menggunakan alat-alat tanpa membaca tentang pen testing dan bagaimana cara kerjanya (lihat bagian Sumber daya tambahan).

- Jangan mengunduh atau menggunakan alat-alat jika Anda belum memeriksa kode-kodenya.

- Jangan gunakan alat-alat ini untuk melakukan hal-hal bodoh seperti menyelidiki/hack tanpa persetujuan pada teman Anda, atau yang lebih buruk, rekruter Anda.

- Baca buku, manual, artikel, jadilah penasaran, dan jangan hanya menjadi script kiddie saja.

- Saya berharap Anda tidak menggunakan alat-alat ini untuk tujuan illegal, tetapi jika Anda melakukannya, saya berharap Anda tahu apa yang Anda lakukan.

- Berlatih menggunakan challenges, bukan target yang nyata!

- Pengantar

- Beberapa kosakata

- Perbedaan antara hacking dan ethical hacking

- Bahasa

- Sistem Manajemen Konten

- Langkah-langkah dasar pen testing

- Alat-alat berdasarkan kategori

- 🕵️♂️ Information Gathering

- 🔒 Password Attacks

- 🌐 Wireless Testing

- 🔧 Exploitation Tools

- 👥 Sniffing & Spoofing

- [:rocket: Web Hacking](#rocket

-web-hacking)

(TOC dibuat dengan nGitHubTOC)

Penetration testing adalah jenis pengujian keamanan yang digunakan untuk menguji keamanan suatu aplikasi. Tujuannya adalah untuk menemukan risiko keamanan yang mungkin ada dalam suatu sistem.

Jika suatu sistem tidak aman, maka seorang penyerang mungkin dapat mengganggu atau mengambil alih kontrol sistem tersebut tanpa izin. Risiko keamanan biasanya merupakan kesalahan yang tidak disengaja yang terjadi saat mengembangkan dan mengimplementasikan perangkat lunak. Misalnya, kesalahan konfigurasi, kesalahan desain, dan bug perangkat lunak, dll. Pelajari lebih lanjut

Mengetahui tentang risiko di internet dan bagaimana cara mencegahnya sangat berguna, terutama sebagai seorang pengembang. Web hacking dan penetration testing adalah versi 2.0 dari pertahanan diri! Tetapi apakah hanya mengetahui tentang alat-alat dan cara menggunakannya sudah cukup untuk menjadi seorang pen tester? Tentu saja tidak. Seorang penetration tester yang sebenarnya harus dapat bekerja secara cermat dan mendeteksi kelemahan dari suatu aplikasi. Mereka harus dapat mengidentifikasi teknologi di baliknya dan menguji setiap pintu yang mungkin terbuka bagi para hacker.

Repository ini bertujuan pertama-tama untuk membangun metode refleksi dalam penetration testing dan menjelaskan bagaimana cara mengamankan suatu aplikasi. Dan kedua, untuk mengumpulkan semua jenis alat atau sumber daya yang dibutuhkan oleh pen testers. Pastikan Anda mengetahui dasar-dasar bahasa pemrograman dan keamanan internet sebelum mempelajari pen testing.

Selain itu, penting untuk menginformasikan diri Anda tentang hukum dan apa yang diizinkan atau tidak diizinkan. Menurut negara Anda, hukum komputer tidak sama. Pertama, periksa hukum tentang privasi dan pengawasan: Negara-negara Nine Eyes, Five Eyes, dan Fourteen Eyes. Selalu periksa apakah apa yang Anda lakukan legal. Bahkan ketika tidak bersifat menyerang, pengumpulan informasi juga dapat ilegal!

Infosec: Keamanan informasi, yang merupakan praktik untuk mencegah akses, penggunaan, pengungkapan, gangguan, modifikasi, inspeksi, pencatatan, atau penghancuran informasi yang tidak sah. Informasi atau data tersebut dapat berbentuk elektronik atau fisik. Infosec juga dapat merujuk pada seseorang yang menjalankan keamanan etis. Wikipedia

Opsec: Keamanan operasional, yang merupakan proses yang mengidentifikasi informasi kritis untuk menentukan apakah tindakan yang dilakukan dapat diamati oleh intelijen musuh, menentukan apakah informasi yang

diperoleh oleh lawan dapat diinterpretasikan sebagai berguna bagi mereka, dan kemudian melaksanakan tindakan yang dipilih untuk menghilangkan atau mengurangi eksploitasi informasi kritis dari pihak lawan. Wikipedia

Black/grey/white hat hacker: Seseorang yang menggunakan bug atau eksploitasi untuk meretas sistem atau aplikasi. Tujuan dan metode mereka berbeda tergantung apakah mereka adalah black hat, grey hat, atau white hat hacker. Black hat adalah seseorang yang jahat yang tidak menunggu izin untuk meretas sistem atau aplikasi. White hat biasanya adalah seorang peneliti keamanan yang menjalankan ethical hacking. Grey hat berada di tengah-tengah antara kedua jenis hacker ini, mereka mungkin ingin berbuat jahat jika itu bisa memberikan manfaat (penyusupan data, uang, whistleblowing, dll).

Tim merah: Menurut Wikipedia, tim merah adalah kelompok independen yang menantang suatu organisasi untuk meningkatkan efektivitasnya dengan mengasumsikan peran atau sudut pandang lawan. Hal ini terutama efektif dalam organisasi dengan budaya kuat dan cara yang tetap dalam menghadapi masalah. Komunitas intelijen Amerika Serikat (militer dan sipil) memiliki tim merah yang mengeksplorasi masa depan alternatif dan menulis artikel seolah-olah mereka adalah pemimpin dunia asing. Sedikit doktrin formal atau publikasi tentang Tim Merah di militer. Dalam latihan infosec, Tim Merah berperan sebagai penyerang. Wikipedia

Tim biru: Tim biru adalah kelompok individu yang melakukan analisis terhadap sistem informasi untuk memastikan keamanannya, mengidentifikasi kelemahan keamanan, memverifikasi efektivitas setiap langkah keamanan, dan memastikan semua langkah keamanan akan tetap efektif setelah implementasi. Sebagai hasilnya, tim biru dikembangkan untuk merancang langkah-langkah pertahanan terhadap aktivitas tim merah. Dalam latihan infosec, anggota Tim Biru berperan sebagai pembela. Wikipedia

Penetration tester: Seorang ethical hacker yang menjalankan keamanan, menguji aplikasi dan sistem untuk mencegah intrusi atau menemukan kerentanan.

Peneliti keamanan: Seseorang yang menjalankan pen testing dan menjelajahi web untuk menemukan situs phishing/palsu, server terinfeksi, bug atau kerentanan. Mereka dapat bekerja untuk perusahaan sebagai konsultan keamanan dan kemungkinan besar sebagai anggota Tim Biru.

Reverse engineering: Reverse engineering, juga disebut back engineering, adalah proses di mana suatu objek buatan manusia didekonstruksi untuk mengungkapkan desain, arsitektur, atau untuk mengekstrak pengetahuan dari objek tersebut. Mirip dengan penelitian ilmiah, satu-satunya perbedaan adalah bahwa penelitian ilmiah berhubungan dengan fenomena alam. [Wikipedia](https://en.wikipedia.org/wiki/

Reverse_engineering)

Social engineering: Dalam konteks keamanan informasi, istilah ini mengacu pada manipulasi psikologis terhadap orang-orang untuk melakukan tindakan atau mengungkapkan informasi rahasia. Jenis penipuan kepercayaan untuk tujuan pengumpulan informasi, penipuan, atau akses sistem, berbeda dari "kon" tradisional karena sering menjadi salah satu langkah dalam skema penipuan yang lebih kompleks. Istilah "social engineering" sebagai tindakan manipulasi psikologis terhadap manusia juga terkait dengan ilmu sosial, tetapi penggunaannya telah menjadi umum di kalangan profesional keamanan komputer dan informasi. Wikipedia

Analisis ancaman: Seorang penelusur ancaman, juga disebut sebagai analis ancaman keamanan siber, adalah profesional keamanan atau penyedia layanan manajemen (MSP) yang secara proaktif menggunakan teknik manual atau berbantuan mesin untuk mendeteksi insiden keamanan yang mungkin terlewat oleh sistem otomatis. Threat hunter bertujuan untuk mengungkapkan insiden yang sebaliknya tidak akan diketahui oleh perusahaan, memberikan kepala petugas keamanan informasi (CISO) dan kepala petugas informasi (CIO) dengan lapisan pertahanan tambahan terhadap ancaman yang bertahan lama (APTs) yang canggih. SearchCIO

Seorang black hat hacker melakukan penetration testing, tetapi tidak seperti white hat hacker, ini tidak termasuk dalam ethical hacking. Ethical hacking bertujuan untuk menemukan kerentanan dan meningkatkan keamanan suatu sistem. Seorang ethical hacker adalah seorang profesional keamanan yang ulung. Ethical hacker tahu bagaimana menemukan dan mengeksploitasi kerentanan dan kelemahan dalam berbagai sistem, sama seperti hacker jahat (black hat hacker). Pada dasarnya, mereka menggunakan keterampilan yang sama; namun, ethical hacker menggunakan keterampilan tersebut secara sah dan legal untuk mencari kerentanan dan memperbaikinya sebelum para pelaku jahat mencoba memanfaatkannya. Seorang ethical hacker pada dasarnya adalah seorang white hat hacker.

Belajar pemrograman adalah langkah awal yang sangat penting untuk mempelajari keamanan. Ada banyak bahasa pemrograman, dan kebanyakan orang memulai dengan Python karena itu adalah bahasa yang paling mudah dan populer. PHP dan Go kurang populer untuk menulis hal-hal yang berkaitan dengan keamanan, tetapi kedua bahasa tersebut masih dapat digunakan dalam konteks tersebut. Bash dan Powershell lebih banyak digunakan untuk scripting dan penulisan aplikasi CLI sederhana.

Karena tidak semua bahasa bekerja dengan cara yang sama, Anda perlu memahami cara kerjanya dan apa yang ingin Anda pelajari. Misalnya, C++ dan Java dikompilasi, sedangkan PHP dan Python bukan, karena mereka adalah bahasa yang diinterpretasikan. Ini tentu saja memengaruhi penggunaan bahasa tersebut. Setiap bahasa juga memiliki pola desainnya sendiri.

- Bash

- Powershell

- Java

- Swift

- C / C++ / C#

- Python

- Ruby

- Perl

- PHP

- Go

- Wordpress

- Joomla

- Drupal

- SPIP

Ini adalah Sistem Manajemen Konten (CMS) yang paling banyak digunakan. Lihat daftar lengkapnya di sini.

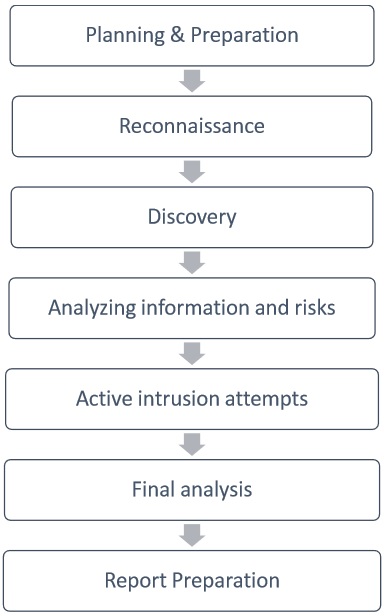

Source: tutorialspoint

Read more about pen testing methodology

A more complete list of tools can be found on Kali Linux official website.

Information Gathering tools allows you to collect host metadata about services and users. Check informations about a domain, IP address, phone number or an email address.

| Tool | Language | Support | Description |

|---|---|---|---|

| theHarvester | Python | Linux/Windows/macOS |

E-mails, subdomains and names Harvester. |

| CTFR | Python | Linux/Windows/macOS |

Abusing Certificate Transparency logs for getting HTTPS websites subdomains. |

| Sn1per | bash | Linux/macOS |

Automated Pentest Recon Scanner. |

| RED Hawk | PHP | Linux/Windows/macOS |

All in one tool for Information Gathering, Vulnerability Scanning and Crawling. A must have tool for all penetration testers. |

| Infoga | Python | Linux/Windows/macOS |

Email Information Gathering. |

| KnockMail | Python | Linux/Windows/macOS |

Check if email address exists. |

| a2sv | Python | Linux/Windows/macOS |

Auto Scanning to SSL Vulnerability. |

| Wfuzz | Python | Linux/Windows/macOS |

Web application fuzzer. |

| Nmap | C/C++ | Linux/Windows/macOS |

A very common tool. Network host, vuln and port detector. |

| PhoneInfoga | Go | Linux/macOS |

An OSINT framework for phone numbers. |

Mengcrack kata sandi dan membuat daftar kata.

| Alat | Bahasa | Dukungan | Deskripsi |

|---|---|---|---|

| John the Ripper | C | Linux/Windows/macOS |

John the Ripper adalah alat pengcrack kata sandi yang cepat. |

| hashcat | C | Linux/Windows/macOS |

Utilitas pemulihan kata sandi tercepat dan paling canggih di dunia. |

| Hydra | C | Linux/Windows/macOS |

Alat pengcrack login yang diparalelkan yang mendukung berbagai protokol. |

| ophcrack | C++ | Linux/Windows/macOS |

Pengcrack kata sandi Windows berbasis tabel pelangi. |

| Ncrack | C | Linux/Windows/macOS |

Alat pengcrack autentikasi jaringan berkecepatan tinggi. |

| WGen | Python | Linux/Windows/macOS |

Membuat daftar kata yang mengagumkan dengan Python. |

| SSH Auditor | Go | Linux/macOS |

Cara terbaik untuk memindai kata sandi SSH yang lemah di jaringan Anda. |

| Alat | Deskripsi |

|---|---|

| Probable Wordlist | Daftar kata yang diurutkan berdasarkan probabilitas yang awalnya dibuat untuk pembuatan dan pengujian kata sandi. |

Digunakan untuk deteksi intrusi dan serangan WiFi.

| Alat | Bahasa | Dukungan | Deskripsi |

|---|---|---|---|

| Aircrack | C | Linux/Windows/macOS |

Suite alat audit keamanan WiFi. |

| bettercap | Go | Linux/Windows/macOS/Android |

bettercap adalah Swiss army knife untuk serangan dan pemantauan jaringan. |

| WiFi Pumpkin | Python | Linux/Windows/macOS/Android |

Framework untuk Serangan Titik Akses Wi-Fi Rogue. |

| Airgeddon | Shell | Linux/Windows/macOS |

Ini adalah skrip bash multi-guna untuk sistem Linux untuk mengaudit jaringan nirkabel. |

| Airbash | C | Linux/Windows/macOS |

Skrip tangkapan genggaman WPA PSK yang sepenuhnya otomatis dan sesuai dengan POSIX untuk pengujian penetrasi. |

Mengakses sistem dan data dengan eksploitasi berbasis layanan.

| Alat | Bahasa | Dukungan | Deskripsi |

|---|---|---|---|

| SQLmap | Python | Linux/Windows/macOS |

Alat otomatis untuk injeksi SQL dan pengambilalihan database. |

| XSStrike | Python | Linux/Windows/macOS |

Suite deteksi dan eksploitasi XSS canggih. |

| Commix | Python | Linux/Windows/macOS |

Alat injeksi perintah OS all-in-one yang otomatis. |

| Nuclei | Go | Linux/Windows/macOS |

Pemindai kerentanan cepat dan dapat disesuaikan berdasarkan DSL berbasis YAML. |

Mendengarkan lalu lintas jaringan atau memalsukan entitas jaringan.

| Alat | Bahasa | Dukungan | Deskripsi |

|---|---|---|---|

| Wireshark | C/C++ | Linux/Windows/macOS |

Wireshark adalah analisis protokol jaringan. |

| WiFi Pumpkin | Python | Linux/Windows/macOS/Android |

Framework untuk Serangan Titik Akses Wi-Fi Rogue. |

| Zarp | Python | Linux/Windows/macOS |

Kerangka kerja serangan jaringan gratis. |

Memanfaatkan CMS populer yang dihosting secara online.

| Alat | Bahasa | Dukungan | Deskripsi |

|---|---|---|---|

| WPScan | Ruby | Linux/Windows/macOS |

WPScan adalah pemindai kerentanan WordPress berbasis kotak hitam. |

| Droopescan | Python | Linux/Windows/macOS |

Pemindai berbasis plugin untuk mengidentifikasi masalah pada beberapa CMS, terutama Drupal & Silverstripe. |

| Joomscan | Perl | Linux/Windows/macOS |

Pemindai Kerentanan Joomla. |

| Drupwn | Python | Linux/Windows/macOS |

Pemindai Keamanan Drupal untuk melakukan enumerasi pada aplikasi web berbasis Drupal. |

| CMSeek | Python | Linux/Windows/macOS |

Paket Alat Deteksi dan Eksploitasi CMS - Pindai WordPress, Joomla, Drupal, dan 130 CMS lainnya. |

Eksploitasi setelah Anda mendapatkan akses.

| Alat | Bahasa | Dukungan | Deskripsi |

|---|---|---|---|

| TheFatRat | C | Linux/Windows/macOS |

Alat mudah untuk menghasilkan pintu belakang dan alat mudah untuk serangan pasca eksploitasi seperti serangan browser, dll. |

Framework adalah kumpulan alat uji penetrasi dengan navigasi shell khusus dan dokumentasi.

| Alat | Bahasa | Dukungan | Deskripsi |

|---|---|---|---|

| Operative Framework | Python | Linux/Windows/macOS |

Kerangka kerja berdasarkan tindakan sidik jari, alat ini digunakan untuk mendapatkan informasi tentang sebuah situs web atau target perusahaan dengan beberapa modul. |

| Metasploit | Ruby | Linux/Windows/macOS |

Kerangka kerja pengujian penetrasi untuk peretas etis. |

| cSploit | Java | Android |

Toolkit profesional keamanan TI yang paling lengkap dan canggih di Android. |

| radare2 | C | Linux/Windows/macOS/Android |

Kerangka kerja teknik balik seperti Unix dan alat baris perintah. |

| Wifiphisher | Python | Linux |

Kerangka Kerja Titik Akses Nakal. |

| Beef | Javascript | Linux/Windows/macOS |

Kerangka Kerja Eksploitasi Browser. Ini adalah alat pengujian penetrasi yang berfokus pada peramban web. |

| Mobile Security Framework (MobSF) | Python | Linux/Windows/macOS |

Mobile Security Framework (MobSF) adalah kerangka kerja pengetesan aplikasi seluler (Android/iOS/Windows) otomatis, analisis malware, dan penilaian keamanan yang mampu melakukan analisis statis dan dinamis. |

| Burp Suite | Java | Linux/Windows/macOS |

Burp Suite adalah rangkaian alat keamanan siber terkemuka, dibawa oleh PortSwigger. Alat ini tidak gratis dan sumber terbuka |

- Devbreak di Twitter

- Hidup Seorang Peneliti Keamanan

- Temukan tempat hacking keren di negara Anda

- Daftar Sumber Daya Menakjubkan untuk Hacking

- Crack Station

- Exploit Database

- Hackavision

- Hackmethod

- Packet Storm Security

- SecLists

- SecTools

- Smash the Stack

- Jangan gunakan layanan VPN

- Cara Menghindari Menjadi Script Kiddie

- 10 Ancaman Keamanan Aplikasi Teratas 2017

- Memulai di bidang keamanan cyber?

Peringatan: Saya belum membaca semuanya, jadi jangan menganggap saya merekomendasikan karena saya menyukainya. Mereka hanya tampaknya menyediakan sumber daya yang berguna.

- Penetration Testing: A Hands-On Introduction to Hacking (2014)

- Kali Linux Revealed - PDF (2017)

- Blue Team Field Manual (BTFM) (2017)

- Cybersecurity - Attack and Defense Strategies (2018)

- NMAP Network Scanning: Official Discovery (2009)

- Social Engineering: The Art of Human Hacking (2010)

- Incognito Toolkit: Tools, Apps, and Creative Methods for Remaining Anonymous (2013)

- Reddit/HowToHack Pelajari dan tanyakan tentang hacking, keamanan, dan pengujian penetrasi.

- Reddit/hacking Diskusikan tentang hacking dan keamanan web.

- ax0nes Forum hacking, keamanan, dan pengembangan perangkat lunak.

- 0Day.rocks di Discord Server Discord tentang blog 0day.rocks untuk diskusi InfoSec/Cyber teknis dan umum serta berita terbaru.

- Reddit/AskNetsec Diskusikan tentang keamanan jaringan, tanyakan kepada para profesional tentang saran pekerjaan dan hal-hal lainnya.

- Vulnhub - Memiliki banyak mesin virtual untuk dimainkan. Beberapa cocok untuk pemula, beberapa tidak.

- Itsecgames - bWAPP atau aplikasi web yang bermasalah adalah aplikasi web yang disengaja tidak aman.

- Dvwa - Damn Vulnerable Web Application adalah aplikasi web yang disengaja tidak aman lainnya untuk berlatih keterampilan Anda.

- Hackthissite - Situs yang menyediakan tantangan, CTF, dan lainnya untuk meningkatkan keterampilan hacking Anda.

- Defend the Web - Defend the Web adalah platform keamanan interaktif tempat Anda dapat belajar dan menguji keterampilan Anda.

- Root-me - Situs web lain yang menyelenggarakan tantangan untuk menguji keterampilan hacking Anda.

- HackTheBox - Platform online untuk menguji dan meningkatkan keterampilan Anda dalam pengujian penetrasi dan keamanan siber.

- Overthewire - Pelajari dan latih konsep keamanan dalam bentuk permainan yang seru.

- Ctftime - Situs web resmi untuk segala sesuatu yang berhubungan dengan CTF.

- TryHackMe - TryHackMe adalah platform online gratis untuk belajar keamanan siber, dengan latihan dan laboratorium langsung.

- PicoCTF - Menyediakan tantangan CTF yang menyenangkan dengan tingkat kesulitan yang bervariasi untuk dipraktikkan.

Repository ini dilisensikan di bawah lisensi MIT.